手に入ったのはADTECというところの128MBのCFです。とりあえずGRの予備スロットに挿してShow mcをしてみました。

Slot0 : primary Slot , mc-enabled

HN-F9531-MC64 [BMC64] , GR2000 format , 001c0001

39,921kB used (user Area: 39,287kB , dump Area: 634kB)

17,039kB free (user Area: 11,571kB , dump Area: 5,468kB)

56,960kB total(user Area: 50,858kB , dump Area: 6,102kB)

Slot1 : secondary Slot , mc-enabled

unknown , no GR2000 format , 00070000

0kB used (user Area: 0kB , dump Area: 0kB)

0kB free (user Area: 0kB , dump Area: 0kB)

0kB total(user Area: 0kB , dump Area: 0kB)

一応認識はされているようなので、

cd /mc1

format mc

とやってみました。

しばらくアクセスランプがちかちかしたあと、再びプロンプトになったのでShow mcを実行してみました。

Slot0 : primary Slot , mc-enabled

HN-F9531-MC64 [BMC64] , GR2000 format , 001c0001

39,921kB used (user Area: 39,287kB , dump Area: 634kB)

17,039kB free (user Area: 11,571kB , dump Area: 5,468kB)

56,960kB total(user Area: 50,858kB , dump Area: 6,102kB)

Slot1 : secondary Slot , mc-enabled

unknown , GR2000 format , 00070000

1kB used (user Area: 1kB , dump Area: 0kB)

114,400kB free (user Area: 108,298kB , dump Area: 6,102kB)

114,401kB total(user Area: 108,299kB , dump Area: 6,102kB)

おお、無事にフォーマットできたようです。カードそのものは問題ないようなのでcopy mcでOSのバックアップをとろうとしたところ、

GR2B+> copy mc

Copy OK?(Primary MC -> Secondary MC) (y/n): y

mc: illegal parameter or Compact Flash size is unmatched.

と、「サイズが合わないんですけど」と言われてしまいました。

しかし、日立の運用コマンドリファレンスによると、ファイルサイズが違う場合はcopy mcのあとに file-unitと引数をつけてくれ、とのことでした。

GR2B+> copy mc file-unit

Copy OK?(Primary MC -> Secondary MC) (y/n): y

executing...........

とりあえずCopyはできたようです。さて、問題は立ち上がるのか、ということ。

結論は…………動きました。特に問題ないようです。

今度はMC充ですね。

[ コメントを書く ] ( 1564 回表示 ) | このエントリーのURL |

昨日は一日中ねてました。久しぶりの睡眠充でした。

去年は色々な知識がついたので、無駄な一年は過ごさずに済んだと思います。あと、ネットワーク機器が異常に増えましたw

このまま、今年もまた知識を稼いでいきたいです。

まぁ、そんなこんなで今年もよろしくお願いします。

[ コメントを書く ] ( 1418 回表示 ) | このエントリーのURL |

じゃんパラでSATA(N)からのプレゼントを配っていた(売っていた)ので貰ってきました。本当は先週の木曜に貰ってきたのですが今まですっかり忘れていたという。。

外見

ジャンク扱い、保証無しです。

中身

数えたらSATAケーブル24本、ペリフェラル4ピン->SATA電源変換ケーブルが10本入っていました。SATA充ktkrwwwwww

380/24=15.8333333なので、ケーブル1本あたり16円と言うことになります。安w

しかも何気にラッチつきなのがうれしいです。

…実は、一人2個までだったので特に何も考えず2個買ってきたのですが、正直こんなにSATAケーブルがあってもどうすんだよという状況です。

飛散防止のためもう1個のはあけていないのですが、同じ本数が入っていないにしろ、多分20本近くは入っているだろうと思うので、一気に手元に40本のSATAケーブル(+α)が来てしまいました。

まぁ、多分もうSATAケーブルに関しては困ることはなさそうです…。

【追記】

ちなみに今は「商品を買うと無料でSATAケーブルor3P電源ケーブルを3本プレゼントします!」というふうになっていました。

[ コメントを書く ] ( 1674 回表示 ) | このエントリーのURL |

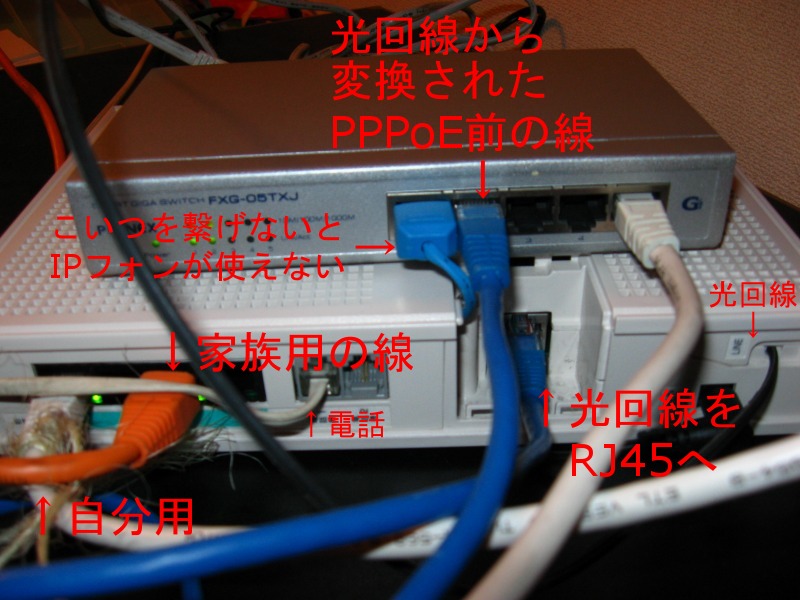

ルーターをGR2kにリプレースするとか言いながらも全く進んでいません。その理由の一つとして、LANケーブルの再配線があるのです…。

今、家ではフレッツのハイパーファミリーを契約しているのですが、ONUが非常に厄介なところにあり、これをどうにかしたいとずいぶん前から考えていました。

家の環境を言うと、まず、ONUが階段下の物置スペースにあり、ここから自分の部屋と家族用にLANケーブルが伸びています。

GR2kをここに置いてしまえば、あとは線を使い回せばいいのでそれで済むのですが、夏場に40度を超える可能性があるのでそんなところにGRを置きたくないなぁという思いから部屋にGRを持って行くことにしました。まぁ、現状こんなところにONUがあるのもどうかと思いますが。

GRでPPPoEを喋るには今使っているONU兼ルーターに少し手を入れる必要があり、ONUのルーター機能を殺してMC(Media Converter)として使う必要があります。これだけで済めば話は早いのですが、問題は光電話を使っているので、こいつにも外部と繋がっている線を食わせる必要があるのです。

考えているプランとしては、適当に8・amp;#124;ートくらいのインテリジェントハブを夏に潰すつもりでここに置いて、・amp;#124;ート1をONUへ繋がる線にして、・amp;#124;ート2をIPフォンに食わせ、・amp;#124;ート3を2階へ持ってゆきGRに繋げてPPPoEを喋らせてGWにして、PPPoEに繋がった線をハブを隔てるかGRの・amp;#124;ート3を使うかなどしてまた1階へ持ってきて、物置のL2の・amp;#124;ート4につないで今家族の使っているネットワークを潰さないようにしようと思っています。VLAN1に・amp;#124;ート1-3、VLAN2に・amp;#124;ート4と設定しておけばストリームも起きない……はず。

まずここで線を2本部屋に引き込まないといけなくなるので物理的に面・amp;#124;です。

しかし、今日は時間があったので少し試してみようと2本目のケーブルを部屋に引き込んでみることにしました。

【プラン】まず物置側のケーブルの頭にひもを結んでおき、部屋までたぐり寄せたらそのひもにもう1本LANケーブルを結んで物置側から引っ張れば簡単にいけるんじゃね??

いざ実行

……LANケーブルたぐり寄せるのってこんなに力要りましたっけ…?

10分くらい格闘してどうにか部屋に持ってきたのですが

ここにケーブルが2本とおらねええええええええ!!!!!111!

Get the Flash Player to see this player.

実際はもう力が果ててOTLな状態からしばらく動きたくなくなりましたけどね。

思いっきり詰め込んでひぎぃしようかとも思いましたがまず抜けなくなるのでやめておきました。

解決策:きしめんタイプのLANケーブルを使う、ケーブルをもっと細いファイバーケーブルにする、管を諦め階段を這わせる、ケーブルの頭を管を通したあとに圧着する(ただし頭をもがないと管から抜け出せない)等

とりあえずきしめんタイプのケーブルでも買ってきますかねぇ。

しかし、これではスマートではないような気がします。もしスマートにまとめるとすればIPとPPPoEセッションを2個持つようにして、家族用ネットワークはONUのルーター機能を使い、自分はまた新しく手に入れたIPをGRで受けるようにする事ですかね…。そうすれば引き込む線は1本で済むのですが。

でもそうなると、家族用ネットワークから自分のサーバにアクセスする必要ができた場合、一度WANにでないと繋がらないという素敵なことになりそうな気がw

ルーティングしても、結局はもう一本部屋に線を引き込まないといけないような…。

あれ、GRってPPPoEに使ってるNIFにIP持たせられましたっけ…?でもこれでIP持ってしまうとWAN側でそのIP使おうとしてしまう?それともPPPoEはまた新しく仮想NIFとして追加されるからそっちをいじらなければ特に問題ない?

この辺は要検証ですね…。

ああ、クリスマスはGRと過ごすことになりそうです。

[ コメントを書く ] ( 1503 回表示 ) | このエントリーのURL |

秋葉原でCentreCOM 8724SLが980円で売ってたから「L3で1000円って安くね?」と思って買ってみました。もっとも、ジャンクとこそ書いていなかったけど、この手のものはパスワードが不明でログインできませんよ、と言うものも結構あるので下手したらログインすらできないのではないかと思っていました。まぁ、それでも1000円ならそこらで飯食ったと思えば納得できますが。

帰宅してCiscoケーブルをコンソール・amp;#124;ートにつないでみると……なんとデフォルトパスワードでログインできるではありませんか。

一応・amp;#124;ート1つ1つにケーブルをさしてLink upするか確かめてみましたが、すべての・amp;#124;ートでPingが通るところまでは確認しました。すごく面・amp;#124;でしたがw

しかもadd ssh userでSSH接続もできたので、どうやらAT-FL-02もついてきている様子。

>AT-FL-02機能一覧

AT-FL-02 (販売終了)/

AT-FL-02-B

対応製品: <AT-FL-02>

9606SX/SC, 9606T, 8748XL, 8724XL, 8748SL, 8724SL

<AT-FL-02-B>

8748SL, 8724SL V2, 8724SL

AT-FL-10 (販売終了) 対応製品:9812T, 9812T-LM, 9816GB, 9816GB-LM

AT-FL-02/AT-FL-02-B・AT-FL-10は、ファイアウォール機能、アドレス変換機能を追加するためのソフトウェアライセンスです。

1. Firewall (ステートフル・インスペクション)

通信開始から終了までの通信セッションを監視し、送受信パケットに矛盾がないかをチェックします。また、通信していないときは・amp;#124;ートをクローズしますので外部からのアクセスを受け付けません。パケットフィルタリングと同程度の高速処理を保ちながら、より強度なセキュリティーの確保を可能にします。

2. アクセス制御 (Firewall Policy Rule)

Firewall を設定することにより外部からのアクセスが不能になりますが、このアクセス制御を設定することにより、特定のユーザーのみ Firewall を通過して LAN 内のサーバーなどにアクセスすることが可能です。制御項目はプロトコルや・amp;#124;ート番号、IP アドレス等での制御のほか、日時などによる制御も可能で、特定のユーザー/アプリケーションに対して、決められた時間内のみのアクセス許可/禁止といった制御が可能です。

3. 攻撃検出機能

Firewallはネットワークを出入りするパケットのチェックを行いますが、それでも中には攻撃を防ぎ切れない場合もあります。そこで、Firewall を通過したパケットから不正アクセスを検出する攻撃検出機能を搭載しました。これにより、DoS(Denial of Service:サービス攻撃)などの攻撃を検出し、より安全なネットワーク環境を構築することが可能になります。

[ 検出可能な攻撃 ]

DOS_Attack、HOST_Scan、SMURF_Attack、TCP_Attack、PING of Death、UDP_Attack、FRAG_Attack、PORT_Scan、SYN_Attack、IP_Spoof、LAND

[ 攻撃検出後のアクション ]

攻撃検出で検知された攻撃に対し、一刻も早く管理者に通知する機能や防御する機能を備えています。

アラーム発信

外部からL3スイッチへの不正なアタックがあった場合、下記の方法でL3スイッチの状況を管理者などへ通知し、早急な対処を可能にします。

MANAGER : L3スイッチにLOGINしている端末へ警告表示。

SNMP : SNMP Trapを送信。

ダイナミック・コンフィグレーション・チェンジ

Trigge機能と組み合わせることで、攻撃を受けたら経路情報を変更したり、一定時間は外部へのアクセスを閉鎖したりと自動的に設定情報を変更しますので、繰り返される攻撃を回避することが可能です。

※Trigger機能

日時または曜日、あるいはインターフェースのLinkUpまたはDownなど、様々なイベントにトリガーを設定できます。例えば、ルーティング経路の変更設定で、指定した時間内のみ通信を可能にすることなどができます。

4. アドレス/・amp;#124;ート変換(NAT/ENAT)機能

NAT (Network Address Translation) とは、特定のプライベートアドレスを特定のグローバルアドレスに変換する技術です。この技術によってインターネット接続に必要なグローバルアドレス不足を解消します。また、TCP/UDP プロトコルの・amp;#124;ート番号を利用し、複数のプライベートアドレスを 1つのグローバルアドレスに変換する ENAT(Enhanced-NAT)機能により複数の端末で利用することが可能となります。

通常、ネットワーク管理部門から提供される IP アドレスは固定で少ないため、このアドレスが流出すると外部からの不正アクセス(盗聴・なりすましなど)の原因となります。

NAT/ENAT 機能を使用すると、外部から内部へのアクセスは行えなくなるため、セキュリティ上もこの機能でアドレス変換することが有効です。

5. SSHサーバー/クライアント

※対応製品:8748XL、8724XL、8724SL V2、8724SL

IPネットワーク上で安全なリモートログインを可能にするSecure Shell(SSH)に対応します。本製品をSSHバージョン1(1.5)のサーバー/クライアントとして動作させることができます(IPv4 のみ)。

…あれ、結構おもしろくね??w

しかも、こいつもPPPoEがしゃべれる様子。つまりルーターにできます。

まぁ、今はまずGRを極めよう(というよりは普通に使えるようになろう)と思うのでこいつは深くいじりませんが、暇があれば遊んでみようと思います。

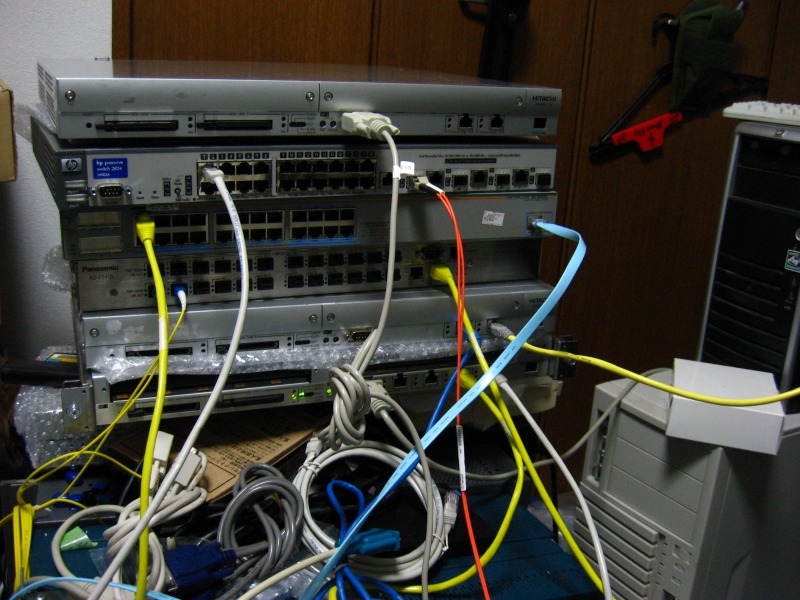

【おまけ】

これが本当のスタックですね!

なんというか色々とひどいことになってきました。そのうち装備品一覧でもまとめよう…。

[ 1 コメント ] ( 4587 回表示 ) | このエントリーのURL |

<<最初へ <戻る | 38 | 39 | 40 | 41 | 42 | 43 | 44 | 45 | 46 | 47 | 進む> 最後へ>>