構成

今回試した構成はこうです。

pfSense 2.0-BETA2評価機@PenDC E2160 Mem2G(上のやつ)

pfSense 1.2.3@Cel E3300 Mem2G

もはやRADIUS oneの皮を着た別物ですw

RADIUS oneのソフトウェア中身はともかく、ガワと電源は中々いい出来です。何よりネットワークアプライアンスっぽくていいです。今度LCDproc用のLCD買ってこようかな…

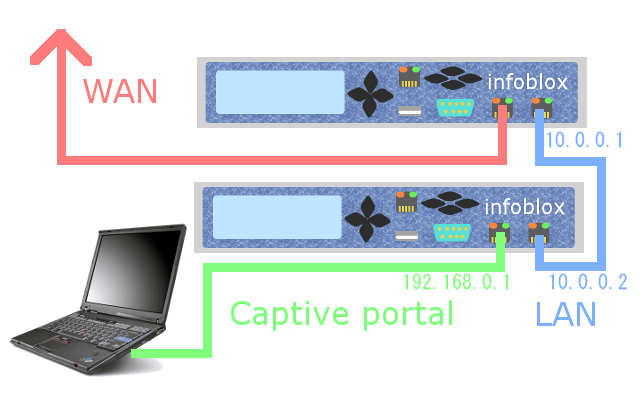

さて、邪魔なものを省き単純な図にするとこうです。

RADIUS oneが似てないのは気にしないとして、上のやつが今回RADIUSサーバになる1.2.3で下のCaptivePortalをする方が2.0Betaです。2.0の方から見ると青線がWAN側で緑線側がLANです。

RADIUSサーバのセットアップ

PackageからFreeRADIUSを追加したら、Services→FreeRADIUSでユーザーを追加します。必要なのはUsername、Password、Number of Multiple connectionです。IPの割り当てなどはVPNの認証をRADIUSサーバにした際に必要になるようで、CaptivePortalに関して言えばIPは関係ありません。これに関しては特に難しいことはないと思います。

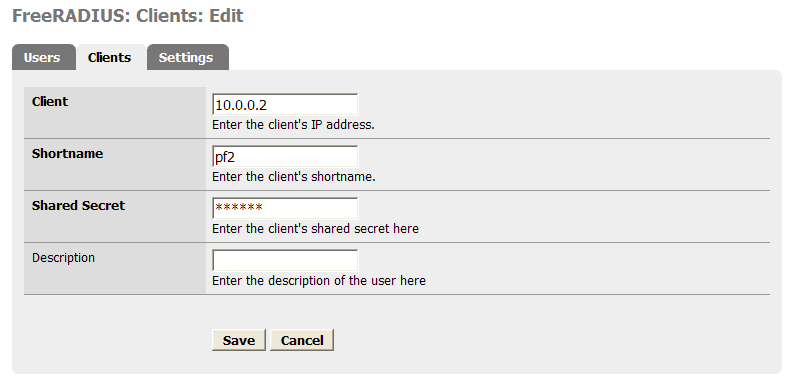

次に、Clientsのタブを設定をします。これをしないと認証できません。

Clientには繋ぎに来るクライアントのIP、この場合には10.0.0.2を入れます。

Shared Secretには認証パスワード、Shortnameにはログを見た際にわかりやすい名前を適当に入れます。

ここではSharedkeyをsecretとします。

その他セッティングに関してはデフォルトのままでいいと思いますが、トラブルシューティングのためにLogは有効にしておいた方がいいかもしれません。

ログを見るにはSSHなりシリアルコンソールなりAnytermなりで

cat /var/log/radius.log

すれば見れます。

Captive portalのセットアップ

まずはCaptivePortalが使える状態にします。

pfSenseでCaptive Portalを始めるにはここを参照するのが手っ取り早いと思います。

注意する点として、最初は認証ページを持っていないので例に沿ったHTMLページを作って下の方にあるPortal page contentsという項目にアップロードする必要があります。

例

<html>

<body>

<form method="post" action="$PORTAL_ACTION$">

ログイン名:<input name="auth_user" type="text"><br>

パスワード:<input name="auth_pass" type="password"><br>

<input name="redirurl" type="hidden" value="$PORTAL_REDIRURL$">

<input name="accept" type="submit" value="Continue">

</form>

</body>

</html>そして敢えてここでRADIUS認証をしてみます。需要があるのかどうか知りませんがw

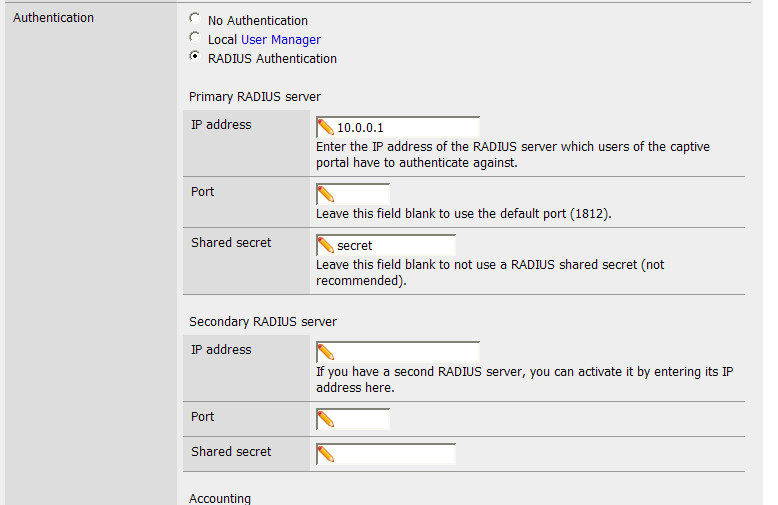

変わる手順としてはAuthの所をRADIUSにするだけです。

あとは、SharedkeyにFreeRADIUSのClientsで設定したパス(ここではsecret)を入れておきます。

そうしたらあとはCaptivePortalが有効になっているインターフェースに繋げば、ブラウザでどのページを開いても認証ページへ強制リダイレクトされるので「FreeRADIUSのユーザーとパスワード」を入れれば通信が開始されると思います。

ね?簡単でしょ?

しかし本当に遊べますねpfSenseは…。

[ 4 コメント ] ( 2181 回表示 ) | このエントリーのURL |

<<最初へ <戻る | 33 | 34 | 35 | 36 | 37 | 38 | 39 | 40 | 41 | 42 | 進む> 最後へ>>